Dois pesquisadores da Universidade Estadual de Campinas (Unicamp) realizaram um estudo para identificar deficiências e fragilidades nos aplicativos de bancos brasileiros para Android. Diego Aranha e Rafael Junio testaram os apps do Banco do Brasil, Bradesco, Caixa Econômica Federal, Citibank, HSBC, Itaú e Santander. Eles descobriam que as instituições não fazem uso de alguns mecanismos de segurança disponíveis para aplicativos em celulares.

Aranha e Junio também usaram uma ferramenta de análise on-line para identificar as configurações usadas pelos bancos na camada de transmissão de dados e descobriram que a maioria mantém em funcionamento recursos antigos que deixam o correntista mais vulnerável.

Mas calma: isso não significa que usar o banco pelo celular é inseguro. As deficiências identificadas só são úteis para um hacker que consiga manipular o acesso do correntista ao banco. Essa é uma situação mais comum no uso de redes públicas, como redes sem fio em estabelecimentos comerciais, aeroportos ou shoppings.

Os bancos também ainda possuem outras camadas de segurança que não fizeram parte do estudo: a pesquisa analisou apenas as características técnicas dos apps e da transmissão de dados

Nas palavras dos pesquisadores:

"A análise dos aplicativos móveis na plataforma Android demonstrou insuficiência na verificação da autenticidade do certificado apresentado pelo servidor. Dessa forma, credenciais de autenticação – agência, conta e senha -, e informação financeira privada – saldo, número de cartão de crédito -, podem ser capturadas ou manipuladas em redes sem fio operadas maliciosamente. Isso pode acontecer por desvio de conduta dos operadores ou quando um fraudador disponibiliza uma rede maliciosa no lugar da rede oficial (em um shopping, por exemplo). Correntistas devem tomar cuidado extra ao utilizar aplicativos bancários em redes que não possuem absoluto controle."

Deficiências diferentes

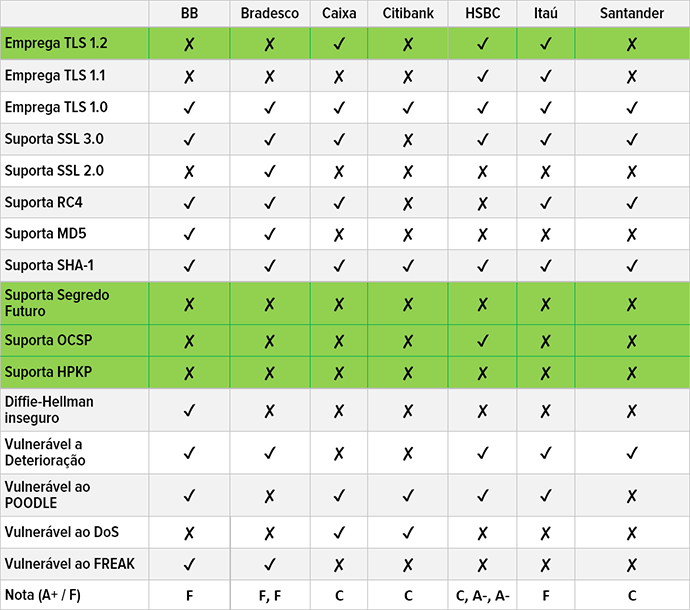

No estudo, Aranha e Junio desenvolveram duas tabelas, resumidas em "notas". A primeira tabela reúne as informações da camada de transmissão e a nota vai de A+ (ótimo) até F (ruim).

Essas características dizem respeito a como o banco configura o servidor web com o qual o aplicativo se conecta e os hackers podem se aproveitar dessas deficiências para, em casos específicos (como nas redes sem fio abertas), conseguir "espionar" os dados transmitidos. Esses problemas acontecem porque tecnologias antigas são substituídas por outras mais novas, mas o site continua aceitando ou usando a tecnologia antiga, que é menos segura. O banco que se saiu melhor nessa análise foi o HSBC.

Os pesquisadores dizem imaginar que um "conjunto de fatores" contribui para essa situação:

"comodidade e conveniência, suporte a legado [sistemas antigos], talvez priorização de outros componentes na superfície de ataque. Bancos recebem impacto financeiro direto em caso de fraude, e agem de acordo na alocação de recursos para defesa. Entretanto, plataformas móveis permitem atualização frequente dos aplicativos, o que não justifica dar suporte a versões tão antigas dos protocolos de segurança (como SSLv2 ou v3)", afirmam.

O SSL 3.0, suportado por todos os bancos exceto o Citibank, é uma tecnologia de 1996, considerada obsoleta e insegura.

Como a tabela mistura características técnicas positivas e negativas, a coluna Segurança Digital destacou em verde os itens bons da lista. Os demais são ruins ou, no máximo, neutros, e podem ou devem constar como "X".

Na segunda tabela, que analisou o aplicativo em si, a nota vai de zero a cinco, e tudo é ruim – o ideal é que a célula sempre apresente um "X". Segurança Digital destacou o item "ausência de pinagem" porque, caso um aplicativo utilize a pinagem, ele fica imune aos ataques de "MITM" analisados. O único aplicativo a usar pinagem, conforme identificado pela pesquisa, foi o do Banco do Brasil.

Enquanto a primeira tabela avalia a segurança das configurações no servidor, a segurança do aplicativo é o "outro lado". O aplicativo precisa garantir que a segurança do canal de transmissão se realize. Nessa análise, foi incluída também a integração do app com redes sociais externas. Os pesquisadores dizem que, embora isso talvez seja uma resposta a uma demanda do mercado, essa integração é negativa para a segurança dos apps.

O ataque de "MITM" é o "homem no meio" e ocorre quando um hacker consegue ficar "no meio" da conexão – no caso, do app com o banco. O "MITM comum" é o mais grave e o "MITM com certificado raiz" depende de alterações nas configurações do aparelho celular, sendo, portanto, bastante difícil de ser realizado.

Importante: o Itaú e o Santander realizaram atualizações nos apps que mudariam os resultados da pesquisa se ela fosse realizada hoje. A tabela inclui a versão do app de cada banco que foi testada.

Apesar dos problemas, usar o banco pelo Android ainda é mais seguro do que usar o banco pelo computador de casa, especialmente com Windows. Isso porque existem muitas pragas digitais que roubam senhas bancárias para computadores. No Android, o hacker precisa atacar a transmissão de dados, o que é mais difícil. "Em resumo, nossos resultados indicam que, caso o usuário tenha absoluto cuidado nas redes em que conecta seu dispositivo móvel, ele provavelmente está mais seguro pela menor incidência de software malicioso", afirmam os pesquisadores.

Os bancos foram comunicados a respeito do estudo no final de maio para que modificassem os apps, conforme entendessem ser adequado. Segundo Aranha e Junio, houve alguma dificuldade para falar com as instituições. "Várias delas não possuem mecanismos dedicados para comunicação com pesquisadores. Em alguns casos específicos, foi preciso obter contato privilegiado no nosso círculo profissional para atingir o setor adequado do banco", contam.

Proteja-se

A dica é simples: não use redes sem fio públicas. Use seu banco apenas a partir de redes confiáveis — preferencialmente sua rede de casa.

O que dizem os bancos

A coluna ouviu os bancos cujos apps foram analisados pelo estudo. As instituições foram questionadas a respeito da pinagem de certificado – que protege os apps de Android contra vários ataques – e sobre as configurações inseguras adotadas nos servidores (identificadas na primeira tabela).

Veja abaixo a resposta de cada instituição.

Banco do Brasil: o banco afirmou que há "vários sistemas de segurança" que "garantem a confiabilidade das soluções oferecidas aos clientes nos canais em questão". As análises do SSL – que mostraram a compatibilidade com protocolos antigos -, "são mantidas apenas por questões de compatibilidade dos equipamentos dos usuários". (O Banco do Brasil não comentou sobre a pinagem porque o app do banco foi o único, na lista dos pesquisadores, que já adota a medida.)

Bradesco: "O Bradesco possui soluções complementares à pinagem. Em paralelo, existe um

planejamento para implantação desta solução sem que esta prejudique a

usabilidade do app aos nossos clientes."

Caixa Econômica Federal: O banco afirmou que está avaliando a adoção da pinagem de certificado para melhorar a segurança do aplicativo e que está em contato com os pesquisadores para que mudanças sejam implementadas em até 30 dias.

Citibank: "O Citi esclarece que segue as melhores práticas em segurança da informação para que os dados e as informações sob sua responsabilidade estejam protegidos, realizando continuamente testes com esse objetivo."

HSBC: O HSBC explicou que possui diversas outras tecnologias que auxiliam o processo de segurança dos usuários e que uma análise isolada de recursos ou camadas específicas "fica carente de profundidade" e que algumas das questões apontadas, por esse motivo, "não tem impacto direto". Como a resposta do banco é longa, a coluna a incluiu na íntegra, abaixo.

Itaú: o Itaú já lançou uma atualização para o aplicativo corrigindo questões que foram apontadas pelos pesquisadores que, segundo o banco, foram identificadas em uma análise interna do banco. "O Itaú Unibanco esclarece que, após análise técnica do caso apontado pelos pesquisadores, foi constatado que o aplicativo testado é uma versão antiga (4.1.5) e que a versão atual (4.1.7) está protegida. O banco também ressalta que está constantemente analisando e implementando processos e melhorias em nossos aplicativos para garantir que a segurança esteja sempre nos melhores patamares."

Santander: O banco não respondeu. Segundo os pesquisadores, uma versão mais nova do aplicativo resolveu o problema do "MITM comum" apontada pelo estudo.

Atualização: o Santander respondeu após a publicação deste texto. O comunicado do banco foi o seguinte: "O Santander possui ferramentas e procedimentos que garantem a segurança dos clientes na utilização do aplicativo móvel Minha Conta, o que é comprovado pelos testes realizados pelo banco. A instituição acrescenta que a segurança digital é um tema em constante desenvolvimento, e que, por isso, efetua atualizações periódicas em seus aplicativos com o objetivo de eliminar vulnerabilidades."

Íntegra da resposta do HSBC:

O HSBC possui várias camadas de segurança que garantem o nível máximo de eficiência na proteção de informações de seus clientes. Este nível de segurança é garantido por investimentos dedicados nos últimos anos na definição de um modelo robusto e consistente de segurança digital (classe mundial). A análise isolada de apenas um elemento de uma camada (ex. pinagem do certificado) não permite dimensionar o nível de risco, pois é dissociada do conjunto de soluções técnicas empregadas nos canais digitais do HSBC.

Existe um processo global de análise de ocorrências de ataques lógicos (software) que constantemente é revisado para assegurar que não haja ocorrências deste tipo na solução mobile que está em operação. O canal mobile continua sendo um ambiente completamente seguro que tem representado um volume de mais de 300 milhões de transações por ano, avançando rapidamente para ser o canal mais utilizado por clientes do HSBC Brasil.

Neste universo de transações, não há registro de fraude eletrônica por quebra de protocolo de comunicação, quando considerado o conjunto de componentes de segurança empregados.

É importante ressaltar que ao se analisar apenas um protocolo de controle (no caso informado a camada SSL), a análise fica carente de profundidade, pois não incorpora vários elementos complementares de segurança. Assim, não caracteriza qualquer problema quanto aos controles esperados/implementados. Deve-se ressaltar ainda que todas as comunicações do HSBC com clientes, incluindo a comunicação através de mobile, somente pode ser avaliada com base no modelo completo de segurança que apresenta algorítmos de última geração combinados com dados criptografados por serviços OTP (One Time Password). Tal combinação é efetiva na eliminação de qualquer ameaça eletrônica garantindo inclusive os casos abertos pela investigação mencionada. Como todas as mensagens do HSBC são assinadas por um mecanismo OTP, os controles sugeridos (tais como pinagem do certificado) são elementos complementares que não tem impacto direto no modelo empregado.

Fonte: G1